In unserer digitalen Welt sind Unternehmen immer stärker den Gefahren von Malware, Ransomware und weiteren Cyberangriffen ausgesetzt. Um sich wirksam vor diesen Bedrohungen zu schützen, ist es notwendig, die Angriffsfläche auf Ihren Endpunkten zu minimieren. Hier kommen die sogenannten Attack Surface Reduction Rules (ASR-Regeln) von Microsoft Defender ins Spiel.

Ein Schutzschild gegen moderne Malware und Ransomware

Die ASR-Regeln sind ein leistungsstarkes Werkzeug, um Ihre Systeme nachhaltig vor weitverbreiteten Malware- und Ransomware-Angriffen zu schützen. Sie wurden entwickelt, um verdächtige Aktivitäten von Anwendungen und Skripten zu erkennen und zu blockieren, bevor diese Schaden anrichten können. Die Regeln sind in allen aktuellen Windows-Versionen bereits integriert, jedoch nicht standardmässig aktiviert.

Audit-Modus: Ihr Wegweiser zur optimalen Regelkonfiguration

Bevor Sie die ASR-Regeln aktivieren, können Sie den Audit-Modus nutzen. Dieser Modus zeigt Ihnen im Voraus, welche ASR-Regeln am besten für Ihre Zwecke geeignet sind. Das sorgt für eine sichere und optimale Einführung der Sicherheitsfeatures.

Know-how und Unterstützung für die reibungslose Implementierung

Wir empfehlen Ihnen, mindestens die «Microsoft Standard Protection Rules» zu aktivieren, und zwar so rasch wie möglich. Diese Regeln bieten bereits eine erhebliche Erweiterung der Attack Reduktion auf Ihren Endpunkten. Ein besonderer Pluspunkt: Sie müssen keine negativen Auswirkungen auf Ihren Systemen befürchten. Diese Regeln sind nämlich dafür bekannt, so gut wie keine Beeinträchtigungen zu verursachen.

Die drei folgenden ASR-Regeln zählen zu den «Microsoft Standard Protection Rules»:

- Block abuse of exploited vulnerable signed drivers

- Block credential stealing from the Windows local security authority subsystem (lsass.exe)

- Block persistence through WMI event subscription

Die Einführung und der Betrieb von ASR-Regeln können anfangs eine Herausforderung sein. Doch keine Sorge – wir stehen Ihnen mit unserer umfassenden Erfahrung zur Seite. Unsere Guidelines helfen Ihnen dabei, die ASR-Regeln erfolgreich zu implementieren und optimal zu nutzen.

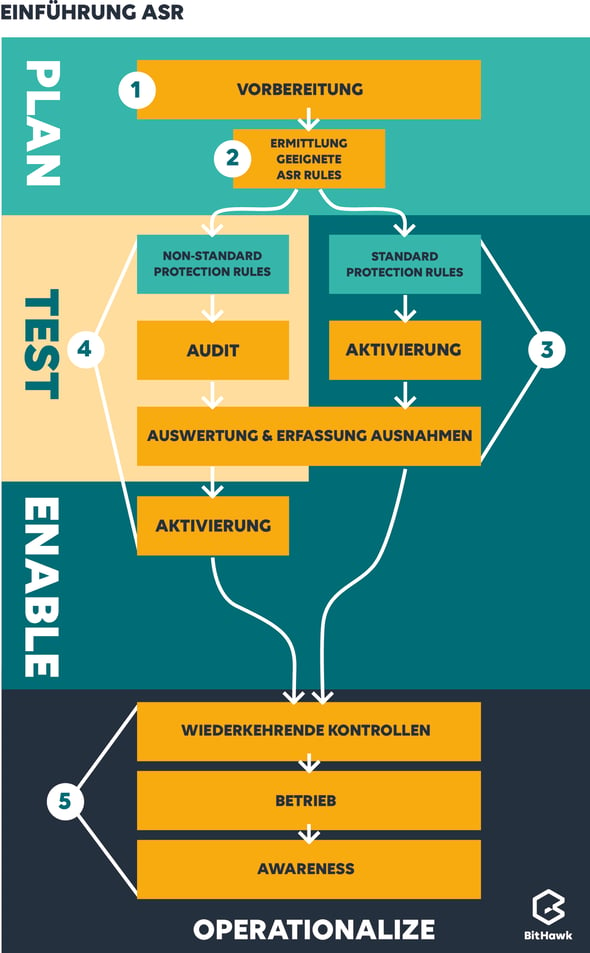

Wir von BitHawk AG kennen uns mit diesem Prozess bestens aus und begleiten Sie gerne dabei. Wie unser Plan zur ASR-Einführung aussieht, haben wir für Sie in der Abbildung festgehalten.

-

-

- Vorbereitung

• Business-Applikations Liste erstellen

• Applikationsverantwortliche definieren

• ASR-Regel Champions ernennen

• Deployment-Rings definieren - Ermittlung geeignete ASR Rules

Gewisse ASR Rules sind mit gewissen Produkten inkompatibel (z.B. Microsoft Configuration Endpoint Manager, Makros, etc.). Diese gilt es zu ermitteln. Die BitHawk AG hat Prüfpunkte, um die häufigsten Inkompatibilitäten rasch zu ermitteln. - Standard Protection Rules

• Die «Microsoft Standard Protection Rules» können im Normalfall sofort aktiviert werden.

• In wenigen Fällen sind Ausnahmen zu definieren. Die Beeinträchtigung dürfte hier aber nur minimal sein. - Non-Standard Protection Rules

• Die übrigen ASR Rules werden Deployment-Ring für Deployment-Ring

eingeführt.

• Dazu werden die Ereignisse, welche vom Audit-Modus der ASR Rules generiert werden, überprüft und aufgezeichnet.

• Danach werden die Audit-Ereignisse ausgewertet, Ausnahmen definiert, und die Rules aktiviert. - Operationalize

• Laufende Überwachung und regelmässige Auswertung der ASR-Ereignisse

• Aktualisierung und Anpassung der ASR Rules bei Bedarf

• Informieren und Schulen des Betriebs- und Support-Team

• Überarbeitung oder Neugestaltung der Prozesse für die Einführung von Anwendungen

- Vorbereitung

-

Tipp: Maximieren Sie Übersichtlichkeit und Flexibilität!

Für den maximalen Überblick und die bestmögliche Flexibilität empfehlen wir die Verbindung von Microsoft Defender for Endpoint (auch Microsoft Defender for Business) und Microsoft Intune. Diese Kombination erlaubt Ihnen, Regel-Ausnahmen (Per Rule Exclusions) zu definieren und detaillierte Reporting-Optionen zu nutzen. Zudem behalten Sie damit den Gesamtüberblick über die Events dieser Sicherheitsmassnahmen. Auch der Betrieb wird auf diese Weise vereinfacht.

Windows wird immer besser

Microsoft legt grossen Wert auf die Sicherheit der Windows-Betriebssysteme. Dieser Fokus zeigt sich nicht nur beim Betrieb mit den monatlichen Updates und Patches, sondern auch bei der Einführung neuer Sicherheits-Features, die laufend in das Betriebssystem integriert werden. Das Beste daran ist, dass viele dieser Features kostenlos sind.

Um diese Sicherheitsverbesserungen zu kennen und von ihnen zu profitieren, ist es ratsam, zusammen mit einem neuen Windows Build, einen Windows-as-a-Service (WaaS) Prozess durchzuführen. In diesem werden, neben wichtigen Vorbereitungsarbeiten, auch Neuerungen analysiert und deren Relevanz für den Betrieb eingestuft.

In einer Zeit, in der Cyberangriffe immer raffinierter werden, sind proaktives Handeln und die Verstärkung von Sicherheitsmassnahmen unerlässlich. Die Verwendung von ASR-Regeln in Verbindung mit den genannten Verwaltungstools bietet Ihnen einen robusten Schutz vor Malware, Ransomware und weiteren Cyberbedrohungen. Zögern Sie nicht, diese leistungsstarken Sicherheitsfunktionen in Ihrem Unternehmen einzusetzen.

Wir helfen Ihnen gerne weiter. Kontaktieren Sie uns ungeniert unter marketing@bithawk.ch.