MAN-IN-THE-E-MAIL-ATTACK

E-Mail-Attacken sind so alt wie die E-Mail selbst. Schon seit jeher versuchen Betrüger, sich in die Kommunikation per E-Mail einzuklinken und dabei Daten abzugreifen. Besonders die sogenannten Impersonation-Attacken steigen in letzter Zeit massiv an. Dabei schlüpft jemand mit bösen Absichten in die Online-Identität eines Menschen, dem er oder sie schaden möchte.

Um dieses Ziel zu erreichen, greifen Kriminelle mit den unterschiedlichsten Techniken auf die Zugangsdaten von Usern zu. Mit diesen Daten erhalten sie Zugang zum jeweiligen Postfach. Sie spionieren in den E-Mails und nutzen die Kontakte für ihre kriminellen Aktivitäten. Das Ziel ist meist dasselbe: Entweder wollen sich die Betrüger finanziell bereichern oder der Reputation einer Firma bzw. einer Person schaden.

Diesen Gefahren sind Sie allerdings nicht schutzlos ausgeliefert – Sie können sich erfolgreich wehren! Die folgenden Ausführungen zeigen Ihnen, wie Internetkriminelle «arbeiten» und mit welchen Security-Massnahmen Sie sich vor ihren Betrugsmaschen schützen können.

So gehen die Betrüger vor

Passwortlisten und Datenlecks

Die meisten Benutzerkonten sind mit einem Password geschützt, das nur dem jeweiligen Benutzer bekannt ist. Dieser verwendet mit einer hohen Wahrscheinlichkeit einfache Passwörter, die leicht merkbar sind, aber auch entsprechend einfach «geknackt» werden können. Schließlich ist die Wahrscheinlichkeit, dass diese eher einfachen Passwörter bereits irgendwo auf der Welt eingesetzt wurden, relativ hoch.

Zudem gibt es leider immer häufiger Datenlecks, durch die ein Password in die falschen Hände gerät. Wer feststellen möchte, ob seine Zugangsdaten davon betroffen sind, kann kostenlose Password Prüfdienste wie den des unabhängigen Sicherheitsforschers Troy Hunt in Anspruch nehmen. Sein Dienst «Have I Been Pwned» (https://haveibeenpwned.com) sammelt durchgesickerte Passwörter und E-Mail-Adressen aus hunderten Datenlecks. Hunt bereitet diese auf und stellt sie auf der eigenen Website zur Verfügung. Leider liefern diese Datenlecks nicht nur wohlmeinenden Security Forschern Informationen, sondern auch Kriminellen. Diese verwenden dann die Passwortlisten, um Zugang zu Diensten wie z. B. Office 365 zu erhalten.

Phishing-Mails

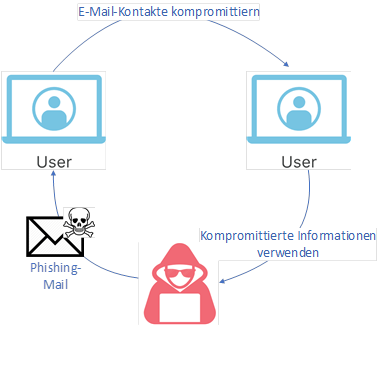

Eine weitere Möglichkeit, die Internetbetrüger häufig nutzen, sind Phishing-Mails. Mit gezielt verfassten E-Mails versuchen Kriminelle, sich als eine andere Person auszugeben, um so das Vertrauen des Opfers zu gewinnen und es zu einer Aktion zu bewegen. Häufig motivieren die Kriminellen das Opfer dazu, auf einen Link zu klicken, der es auf eine falsche Anmeldeseite lotst. Sobald das Betrugsopfer dort seine Anmeldeinformationen eingibt, gelangen diese zum Betrüger, der sich damit ganz problemlos Zugang verschafft.

Eine weitere Variante: Der Kriminelle möchte, dass das Opfer einen E-Mail-Anhang öffnet. In diesem Anhang befindet sich meist Malware. Diese installiert ein Programm auf dem Fremd-PC, das die Tastatureingaben des Benutzers aufzeichnet und diese Informationen dem Internetbetrüger zusendet. Die Malware kann auch genutzt werden, um den kompletten Rechner zu verschlüsseln und Lösegeld für die Entschlüsselung zu erpressen.

Oft entsteht ein gefährlicher Teufelskreis: Sobald ein Betrüger Zugriff auf ein neues Benutzerpostfach hat, kann er diese E-Mail-Kontakte verwenden, um neue Phishing-Kampagnen zu starten.

Andere Angriffsformen

Passwortlisten und Phishing-Mails sind die häufigsten Angriffstechniken, um an Benutzerinformationen zu gelangen. Es gibt aber noch unzählige weitere betrügerische Methoden, die Angreifer verwenden. Viele dieser Methoden nutzen Malware oder präparierte Websites.

Brauchen Sie Unterstützung zu diesem Thema?

Wir stehen Ihnen gerne zur Verfügung. Kontaktieren Sie unser unter marketing@bithawk.ch. Wir sind gerne für Sie da.