Identitätsdiebstahl ist allgegenwärtig. Immer wieder liest und hört man von Fällen, in denen ein Benutzeraccount gestohlen und damit Unfug getrieben wurde. Der Diebstahl von Social Media Konten zählt hier noch zu den harmloseren Vorfällen. Schlimmeres droht, wenn jemand das Mailkonto des Finanzverantwortlichen einer Firma kapert.

Beauftragt dieser Angreifer über dessen E-Mail-Account und Namen einen Mitarbeitenden mit einer grösseren Zahlung auf das Hackerkonto, entsteht für eine Firma oft ein enormer finanzieller Schaden. Vor allem dank dem Internet und Clouddiensten, sind solche Angriffe mittlerweile von jedem Ort aus möglich. Schliesslich sind diese Dienste weltweit verfügbar.

Immer wieder taucht daher die Frage auf, wie sich User vor solchen Angriffen schützen können. Eine relativ einfache Möglichkeit ist, die Einführung einer Multifaktor-Authentifizierung. Dabei wird neben dem Passwort noch ein zweiter Faktor für die Authentisierung benötigt. Oft läuft dieser Faktor über etwas, das der User besitzt wie beispielsweise ein Handy, auf das er per SMS einen Code erhält oder den Zugriff via App bestätigen muss. So kommt ein Angreifer allein mit dem Passwort oder nur über das Ausprobieren von bekannten Passwörtern nicht mehr an den User Account. Dafür müsste er zusätzlich auf diesen zweiten Faktor zugreifen können. Es ist allerdings relativ umständlich, wenn sich der User bei jedem Zugriff etwa auf das E-Mail-Postfach mittels Zwei-Faktor-Authentifizierung anmelden muss. Das behindert den Mitarbeitenden naturgemäss bei seiner Arbeit.

Bei der Lösung dieses Problems kommt Conditional Access ins Spiel. Damit lässt sich definieren, wann eine Multifaktor-Authentifizierung (MFA) gefordert wird oder wann der Zugriff gar nicht nötig ist. So nimmt man oft an, dass das eigene Firmennetz sicher ist und bei einem internen Zugriff keine Multifaktor-Authentifizierung gebraucht wird. Man kann daher definieren, dass bei einem Zugriff von einem Firmengerät dieses hauseigene Gerät als zweiter Faktor genügt und keine weitere Abfrage etwa über SMS erforderlich ist. Das verringert für den Mitarbeitenden die Häufigkeit der MFA-Abfragen erheblich. Zudem schützt er seinen Account dennoch mittels Multifaktor-Authentifizierung vor Angriffen von aussen.

Azure Multifactor Authentication als Lösung

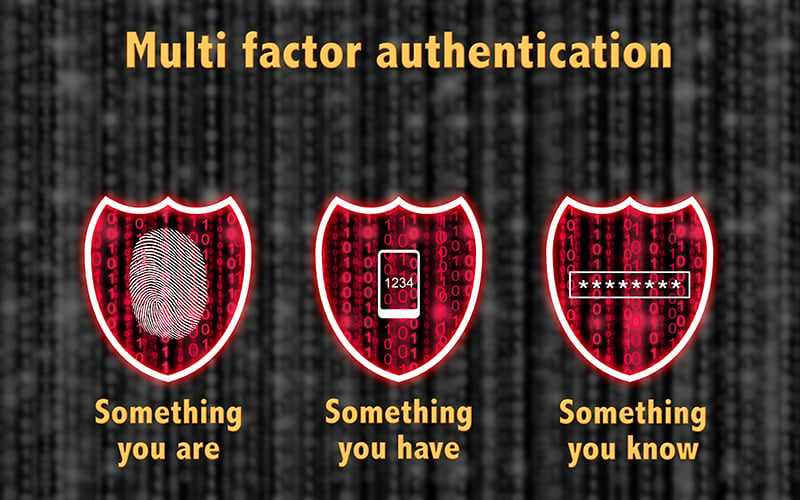

Die Multifactor-Authentication verlangt vom Benutzer neben dem primären Authentifizierungs-Faktor (something you know – also Benutzername plus Passwort) einen zweiten Authentifizierungs-Faktor: something you have – also Security-Token bzw. Handy oder something you are in Form von biometrischen Daten.

Im Zusammenhang mit Azure AD ist Azure Multifactor Authentication der primäre Provider für MFA. Azures Multifaktor-Authentifizierung verwendet als zweiten Authentifizierungsfaktor einen PhoneFactor. Der Benutzer muss also Zugang zu einem im AzureAD Benutzer hinterlegten Telefonanschluss haben, der typischerweise ein mobiler Anschluss ist.

Die Voraussetzungen für den Einsatz von Azure Multifactor Authentication

Damit die Multifaktor-Authentifizierung und der bedingte Zugriff sauber funktionieren, müssen folgende Voraussetzungen erfüllt sein.

Azure AD Connect

Um Azures Multifaktor-Authentifizierung und Single Sign On (SSO) zu verwenden, müssen die User mittels Azure AD Connect zwischen dem On Premise AD und dem Azure AD synchronisiert werden. Typischerweise wird hier für die Authentisierung Password Hash Sync verwendet.

Hybrid Azure AD Join

Damit die Conditional-Access-Policies korrekt funktionieren, müssen alle Clients im Microsoft Azure AD registriert werden. Das geschieht ab Windows 10 Version 1709 automatisch. Damit die Clients wissen, bei welchem Azure AD Tenant sie sich registrieren müssen, wird ein entsprechender Service Connection Point (SCP) im lokalen AD erstellt. Das lässt sich via Azure AD Connect erledigen. Zudem müssen die Computer-Objekte via Azure AD Connect ins Azure AD synchronisiert werden.

Was muss man der Konfiguration beachten?

Allen Usern, die MFA benötigen, muss eine Microsoft Azure AD Premium-Lizenz zugewiesen werden. Das kann beispielsweise durch eine AD-Gruppe erfolgen (Group-based License Assignment) - aufgrund einer vorhandenen Gruppe oder einer neuen Gruppe. Mittels Conditional Access wird definiert, wann die Multifaktor-Authentifizierung abgefragt wird und wann nicht. Zu besseren Übersicht sollte man möglichst wenige Conditional-Access-Policies erstellen.

Haben Sie Fragen zu diesem Thema? Wir beraten Sie gerne. Schreiben Sie uns unter marketing@bithawk.ch und wir kümmern uns umgehend um Ihr Anliegen.